WordPress — самая популярная система управления контентом (CMS) в мире. По данным W3Techs, на ней работает более 43% всех сайтов в интернете. Именно поэтому её чаще всего и атакуют. Если не защитить сайт, он превратится в источник спама, вирусов или исчезнет вовсе. Рассказываем, как легко настроить сайт на WordPress, чтобы он был безопасным.

Что такое WordPress

WordPress — это стильные шаблоны для управления сайтом. С их помощью создать сайт может даже новичок без знаний языка программирования. Насчитывается 110 тысяч расширений (плагинов) и почти 30 тысяч тем для настройки этой CMS. Пользователи создают на WordPress персональные страницы, сайты-визитки, блоги, онлайн-магазины, и корпоративные сайты.

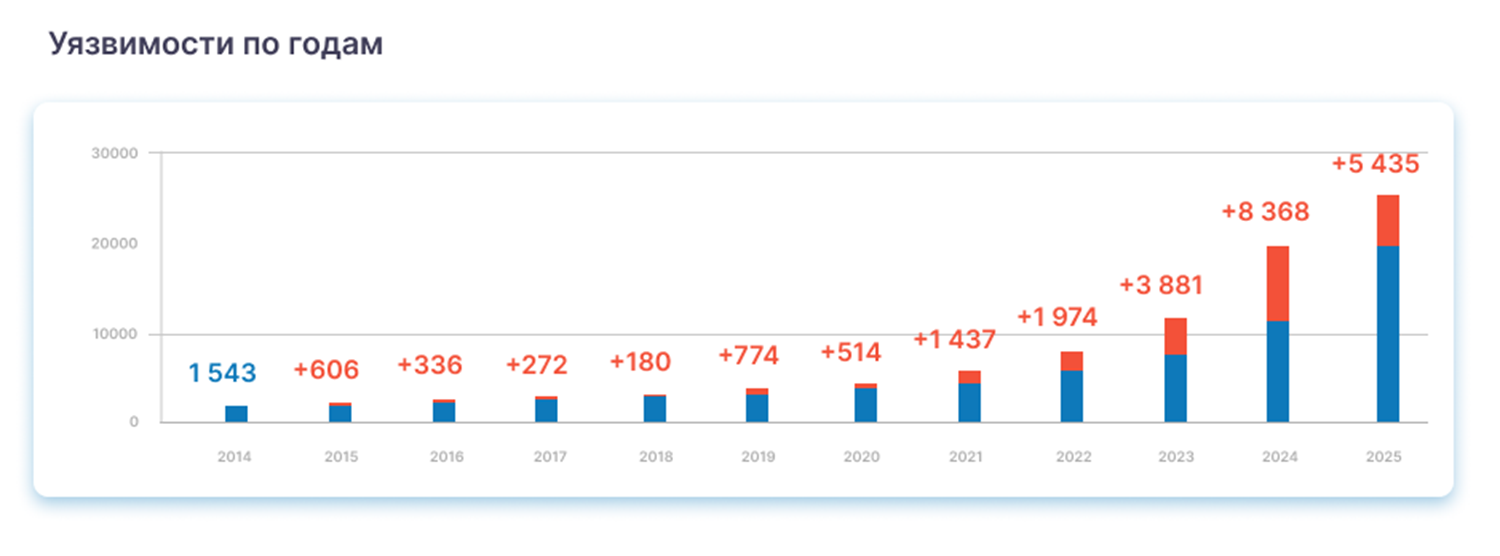

Сегодня 472 млн сайтов работают на WordPress. С ростом их числа увеличивается и количество уязвимостей. Чем больше слабых мест в коде плагинов, тем активнее злоумышленники пытаются их использовать. Хакеры автоматизируют атаки, направляя их даже на мелкие сайты. Поэтому в 2025 году под угрозой оказывается не только бизнес гигантов, но и простые сайты, блоги и лендинги.

Источник инфографики: WPScan

Что ищут злоумышленники на сайте WordPress и как защититься

Хакерские программы сканируют сайты на WordPress в поисках уязвимостей. Вот что они ищут:

1. Слабые логины и пароли

Один из самых частых способов взлома — перебор пароля к разделу администрирования сайта. Особенно если логин — admin, а пароль — что-то вроде 123456. Автоматические боты без труда пробуют сотни вариантов в минуту.

Что поможет

Чтобы избежать взлома через подбор, создайте новый аккаунт администратора с логином, который нельзя угадать, и установите пароль длиной не менее 12 символов с буквами, цифрами и спецсимволами. Воспользуйтесь генератором паролей. Завершив настройку, удалите дефолтный профиль admin — так вы закроете одну из самых частых точек входа для атак.

Без HTTPS данные передаются в открытом виде — логины, пароли, платежи. Поэтому желательно сразу включить HTTPS с помощью SSL-сертификата (на HB.BY это бесплатно с хостингом), даже если сайт ещё не опубликован. Так вы защитите соединение на всех этапах.

Дополнительные меры безопасности:

- Перенос страницы входа в админ-панель сайта на другой адрес (не стандартный)

- Ограничение доступа к админ-панели с определенных IP-адресов

- Ограничение на количество неверно введенных паролей и логинов (защита от перебора bruteforce)

- Включение двухфакторной аутентификации

Все это делается либо сторонними плагинами, либо настройками на уровне хостинга.

2. Уязвимости в плагинах и темах

WordPress сам по себе довольно безопасен, но сайт редко работает «в чистом виде». На нём почти всегда есть сторонние темы и плагины. Некоторые из них пишутся без учёта безопасности. А если они не обновляются — в них остаются старые уязвимости, о которых известно хакерам.

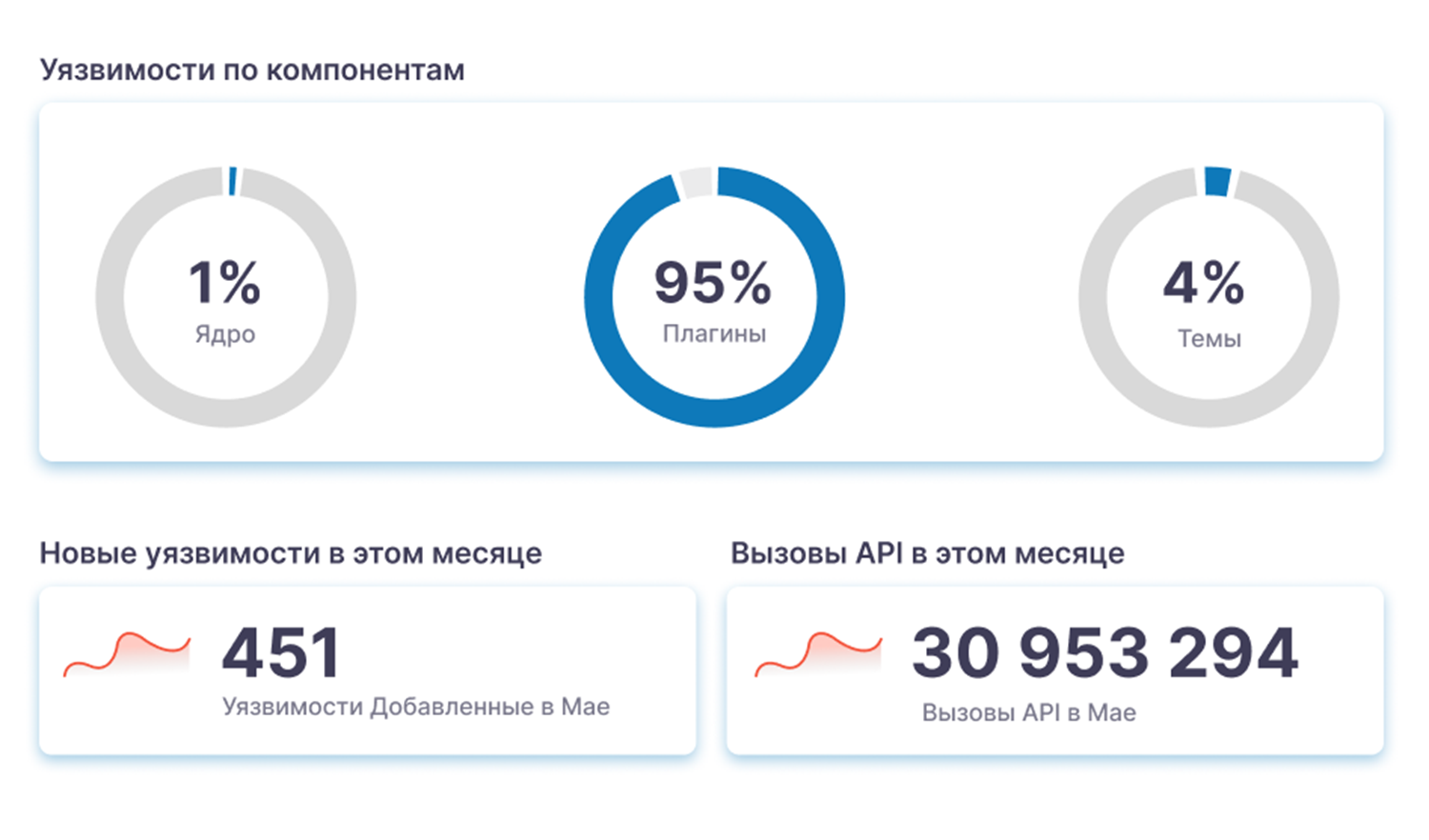

Так, 95% уязвимостей WordPress связаны с плагинами, 4% — с темами и только 1% — с самим WordPress.

Источник инфографики: WPScan

Как избежать взлома

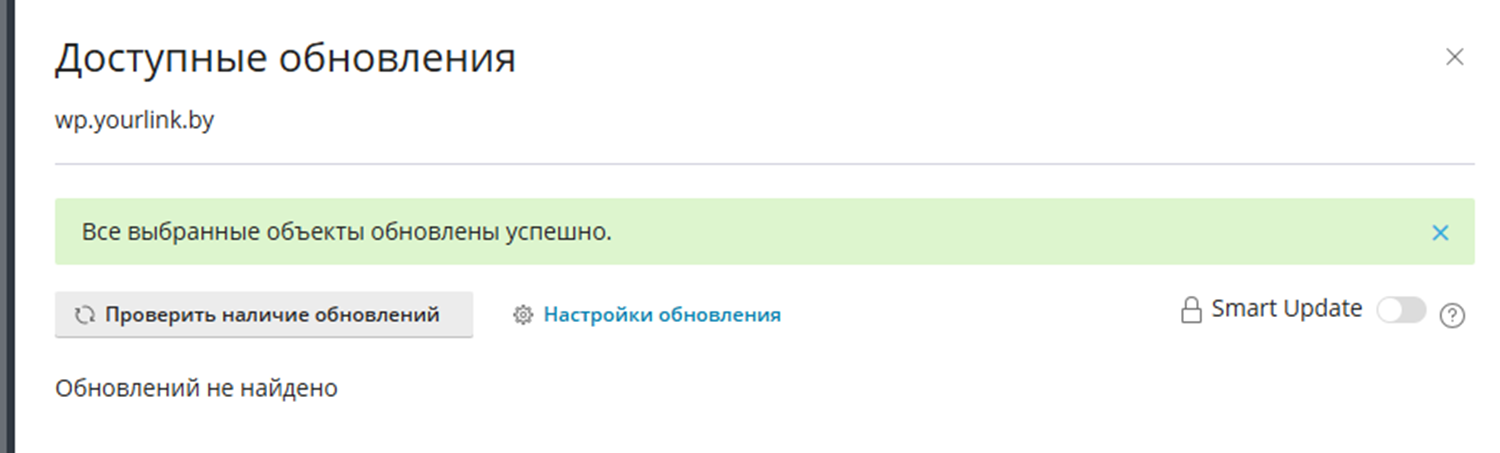

WordPress, его плагины и темы нужно регулярно обновлять. Прямо сейчас многие WordPress-сайты работают на устаревших версиях с известными уязвимостями. Проблема часто возникает, когда владелец сайта использует плагины, которые больше не поддерживаются и боится обновлять что-либо, чтобы «не сломалось».

Что делать:

- включить автоматические обновления ядра WordPress;

- поставить уведомления об обновлениях плагинов и тем;

- выбрать хостинг, который следит за обновлениями вместе с вами.

В WordPress-хостинг от HB.BY входит SSL, хранение резервных копий 3 недели, антивирусная защита и другие бесплатные опции.

Но автоматические обновления иногда приводят к сбоям на сайте — например, если обновление плагина конфликтует с другими компонентами. Оптимальная стратегия — обновлять патчи безопасности автоматически, а крупные обновления проверять вручную. Это снижает риск конфликтов между плагинами и сохраняет стабильность сайта.

Скачивайте плагины и темы только с официальных источников. Выбирайте бесплатные плагины на WordPress.org, а премиум-версии с авторских сайтов разработчиков. Избегайте сайтов с названиями вроде «Free Premium WordPress Themes/Plugins», торрент-трекеров и Telegram-каналов с «взломанными» версиями.

3. Открытый доступ к системным файлам

После обновлений переходим к защите конфигурационных файлов. Файл xmlrpc.php, панель входа по умолчанию, открытые директории — всё это точки входа. Если они не защищены, бот может использовать их для перебора паролей или внедрения кода.

Решение

Директория wp-content — главная цель хакеров. В этой папке хранятся плагины, темы, загруженные файлы и логи — идеальное место для внедрения вредоносного кода.

Ещё один ценный файл WordPress — это wp-config.php. В нём хранятся ключи и пароли доступа к базе данных. Классическая ошибка — оставить файл резервной копии или файл с паролями на видном месте. Например, если админ сохранил файл wp-config.php.bak в корневом каталоге сайта, любой может его скачать. А это доступ ко всем ключам и базе данных.

Для простой проверки уязвимости зайдите по адресу вашего сайта типа mydomain.by/wp-content/uploads/. Если видите список файлов, это плохо. Нужно закрывать доступ с помощью правила Options -Indexes в .htaccess.

Чтобы минимизировать риски, нужно переместить этот файл на уровень выше веб-корня сайта или закрыть доступ через .htaccess, добавив правило, которое блокирует прямой доступ из браузера.

Хостинг должен изначально настраивать права доступа так, чтобы wp-config.php и другие критические файлы были защищены от посторонних.

Обязательно проверьте, чтобы на сервере не оставались резервные копии с расширениями типа .bak, .zip или .sql, которые могут утечь в сеть. Даже если сайт выглядит защищённым, простая ошибка типа backup.zip в корне может стоить вам всей базы данных. Проверяйте также /robots.txt — там не должно быть служебных путей вроде /wp-admin/backup.zip.

-

Запретите выполнение PHP-файлов в /wp-content/uploads/ (через .htaccess):

<Files *.php>

deny from all

</Files>

-

Закройте доступ к error.log. В нём хранятся:

- сообщения об ошибках плагинов

- пути к файлам и папкам

- конфигурация базы данных

- параметры, которые используются в запросах

Всё это можно использовать, чтобы понять, как устроен сайт и где в нём уязвимости.

-

Отключите редактор тем и плагинов (добавьте в wp-config.php):

define('DISALLOW_FILE_EDIT', true);

Резервные копии нужно хранить вне публичной директории сайта — на удалённом сервере или в облачном хранилище. Только так можно быть уверенным, что они не попадут в руки злоумышленников.

4. Неверные права доступа

Если у файла или папки слишком широкие права, злоумышленник может загрузить туда свой скрипт и управлять сайтом изнутри. Часто такие действия остаются незаметными, пока сайт не начнёт рассылать спам или перенаправлять трафик на сторонние ресурсы.

Меры защиты

Чтобы такого не произошло, необходимо изначально выставить безопасные права доступа. Файл конфигурации должен быть защищён от чтения другими пользователями, а папка с загружаемыми файлами — от выполнения PHP-кода. Новые обновления или плагины могут изменить права без предупреждения. Поэтому надо не только правильно всё настроить при установке, но и периодически проверять.

На WordPress-хостинге от HB.BY эти параметры изначально заданы безопасно, а система мониторинга не позволит им отключиться даже со временем.

5. Открытая форма загрузки файлов

Формы обратной связи, приёма файлов или загрузки изображений часто становятся входной точкой для атак. Если сайт позволяет загружать документы без проверки, через них можно легко внедрить вредоносный скрипт. Такой файл может замаскироваться под изображение, но внутри содержать исполняемый код. После загрузки остаётся только найти способ его запустить.

Как обезопаситься

Убедитесь, что сайт проверяет тип и расширение файлов, ограничивает размер, запрещает выполнение загруженного. Желательно, чтобы всё загружаемое хранилось вне доступа к вебу или было переименовано — так снижается риск, что вредоносное ПО запустится автоматически.

На хорошем хостинге такие сценарии предусмотрены: включена антивирусная проверка, а формы загрузки и места хранения файлов можно быстро обезопасить через панель управления.

Предложенные шаги не гарантируют полной безопасности, но они необходимы для базовой защиты сайта на WordPress.

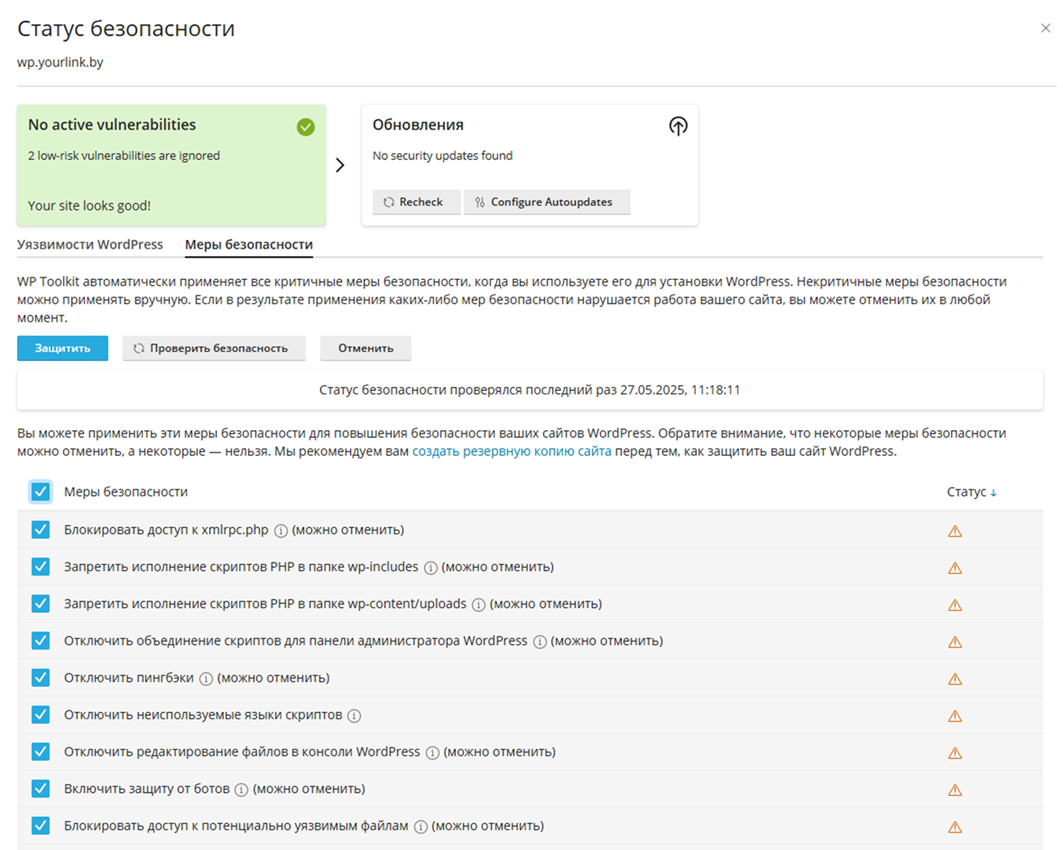

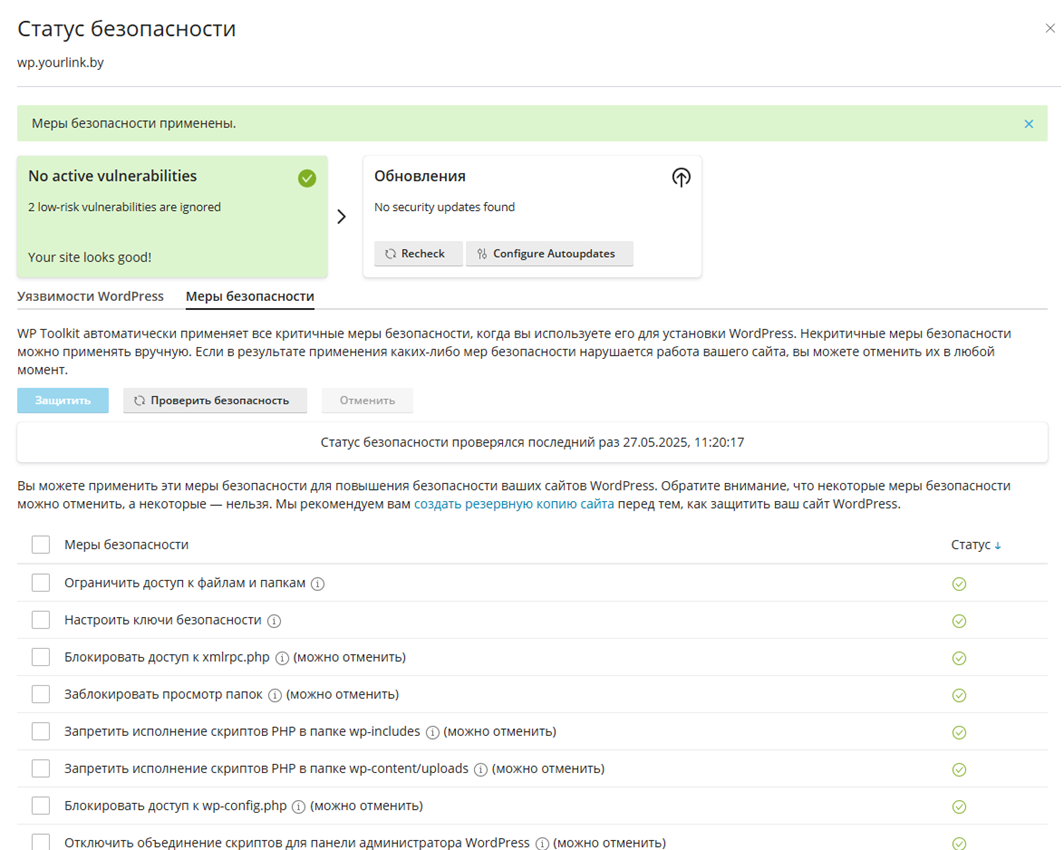

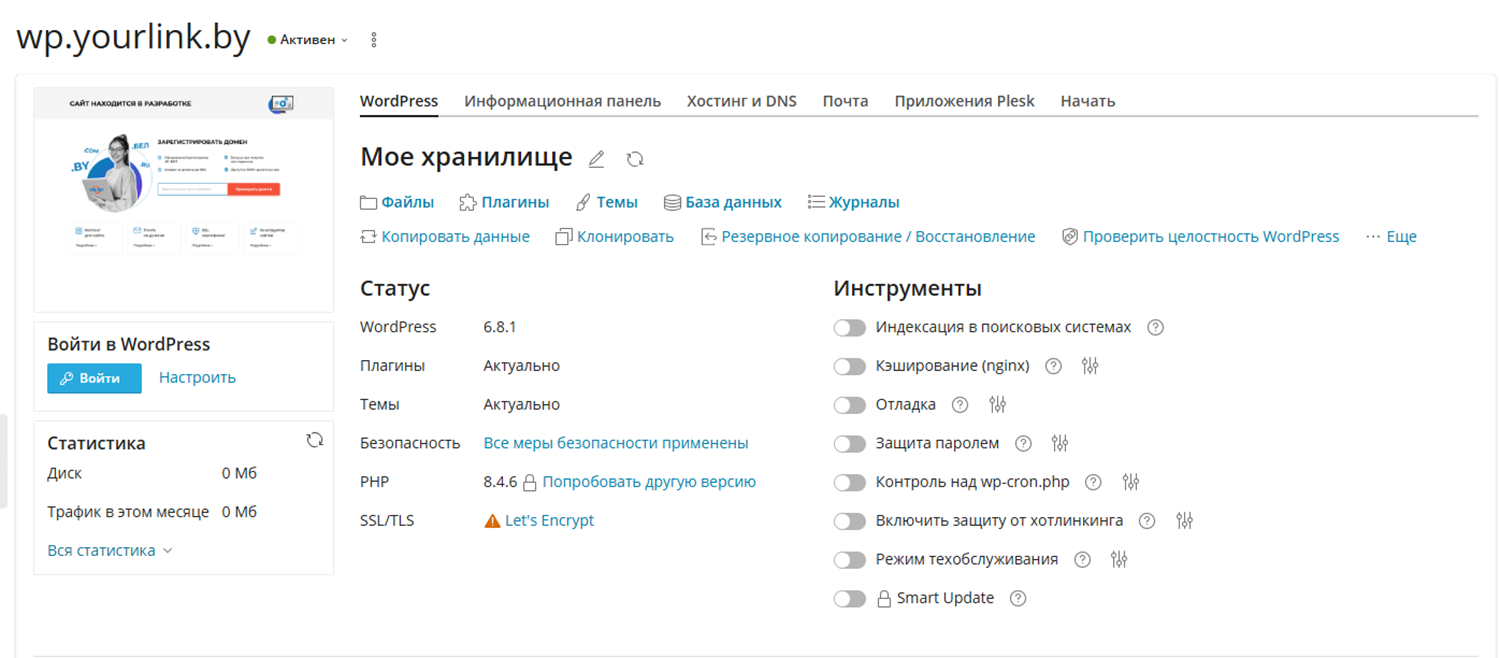

Дополнительно повысить уровень защиты поможет WordPress Toolkit — удобный инструмент, доступный в панели управления на хостинге. Он позволяет централизованно управлять всеми установками WordPress, выполнять обновления, включать режим повышенной безопасности и находить уязвимости.

С помощью WordPress Toolkit можно в пару кликов отключить выполнение PHP-скриптов в каталогах загрузки, включить автоматическую установку обновлений ядра, плагинов и тем.

WordPress Toolkit позволяет активировать набор рекомендаций по безопасности от разработчиков Plesk.

WordPress Toolkit особенно полезный инструмент для тех, кто не имеет технической подготовки, но хочет защитить сайт от распространённых угроз.

Заключение

Безопасность сайта на WordPress — это не один большой шаг, а регулярное повторение простых действий: обновляйте, проверяйте, защищайте. Чем раньше внедрите базовые меры, тем меньше рисков потерять сайт, клиентов и позиции в поиске.

Чтобы было спокойнее — переходите на WordPress-хостинг HB.BY. Мы взяли рутину безопасности на себя: автоматические обновления, антивирус, защита конфигурации и резервные копии. Всё уже включено, настроено и поддерживается специалистами техподдержки, которые знают WordPress изнутри. Ваш сайт защищён, а вы можете заниматься развитием бизнеса.